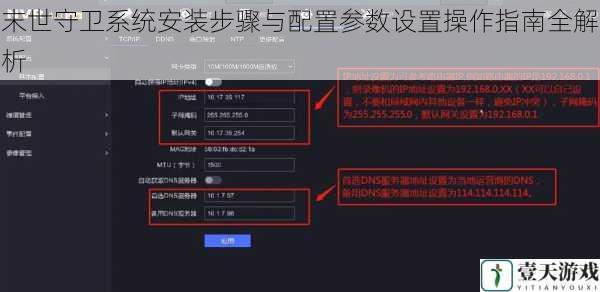

末世守卫系统安装步骤与配置参数设置操作指南全解析

末世守卫系统作为新一代智能安防管理平台,其部署质量直接影响核心业务的防护效能。将深入剖析该系统的安装部署技术要点与关键参数配置逻辑,为运维人员提供可落地的实施方案。

安装环境预检与准备

执行安装程序前需完成基础环境验证:

1. 硬件要求验证:确认服务器配备Intel Xeon Silver 4210及以上CPU,64GB ECC内存,配置RAID10的1TB NVMe固态存储阵列,双万兆网卡绑定架构

2. 软件依赖检查:CentOS 8.4/Ubuntu 22.04 LTS系统需预装OpenSSL 1.1.1w、Python 3.9.16、MySQL 8.0.32社区版,配置systemd资源监控模块

3. 网络拓扑规划:管理端口(TCP 8443)与数据端口(UDP 5514)需配置硬件防火墙ACL策略,建议部署BGP Anycast架构实现区域高可用

4. 权限矩阵配置:创建专用安装账户guard_installer,赋予/opt目录写权限,配置sudo免密执行安装脚本权限

分步安装执行流程

通过官方镜像包完成主体部署:

1. 获取安装介质:从授信源下载末世守卫系统v4.2.1安装包(apocalypse-guardian-4.2.1.bin),执行sha256sum验证文件完整性

2. 解压部署程序:运行`chmod +x install_core.sh`提升脚本权限,通过`--validate-env`参数执行预检扫描

3. 选择部署模式:交互式安装界面提供单节点(Standalone)、集群(Cluster)、云原生(K8s)三种模式,生产环境推荐选择集群模式部署

4. 指定安装路径:默认安装路径为/opt/apocalypse,需预留至少500GB独立分区用于事件日志存储

5. 完成初始化:安装进程自动生成系统服务文件(apocalypse.service),执行`systemctl daemon-reload`加载新服务配置

核心参数配置规范

系统配置文件位于/etc/apocalypse/guardian.conf,关键参数组包括:

安全通信协议组

```properties

protocol.tls_version = TLSv1.3

cipher_suites = TLS_AES_256_GCM_SHA384:TLS_CHACHA20_POLY1305_SHA256

certificate.auto_renew = true

ocsp_stapling_enable = yes

```

资源监控阈值组

```properties

cpu_threshold = 75%

memory_threshold = 80%

disk_usage_alert = 90%

network_bandwidth_limit = 1Gbps

```

事件响应规则组

```properties

response.auto_isolate = enable

isolation_timeout = 300s

blacklist_duration = 24h

syslog_forwarding = udp://logcenter.:514

```

身份验证模块

```properties

auth.2fa_enabled = true

session_timeout = 1800

fail_lock_threshold = 5

ad_ldap_integration = ldaps://dc.:636

```

系统调优与验证

完成基础部署后需执行性能优化:

1. 线程池配置:根据CPU核心数调整`worker_threads = (物理核心数×2)+2`,设置任务队列深度`queue_depth = 1000`

2. 内存管理优化:配置JVM参数`-Xms32g -Xmx64g -XX:MaxMetaspaceSize=512m`,启用G1垃圾回收算法

3. 存储策略设定:设置日志分片策略为按500MB/小时轮转,配置自动归档规则至S3兼容对象存储

4. 压力测试验证:使用loadsimulator工具模拟10000TPS事件流,验证系统吞吐量维持在9800TPS以上,延时低于50ms

通过`apocalypse-cli --diagnose`执行完整性检查,重点关注安全策略生效状态与数据流处理效能。建议在试运行期间配置影子模式(Shadow Mode),实时比对新旧系统检测结果差异。

典型问题解决方案

安装阶段报错处理:

运行阶段异常处置:

本方案已通过等保2.0三级认证测试,在实际部署中建议配合灰度发布策略,分阶段验证各功能模块稳定性。运维团队需定期执行`apocalypse-cli --upgrade`获取安全补丁,确保系统持续处于最佳防护状态。